ฉันพยายามที่จะตรวจสอบว่าการเชื่อมต่อไปยังโฮสต์ภายนอกโดยใช้พอร์ต TCP ที่เฉพาะเจาะจงจะถูกบล็อก Traceroute สำหรับ Windows ใช้ ICMP เท่านั้นและเทลเน็ตจะบอกฉันว่าพอร์ตนั้นถูกบล็อกและไม่ได้อยู่ที่ใด ไม่มีใครรู้ว่ายูทิลิตี้ของ Windows คล้ายกับ traceroute ที่จะบรรลุเป้าหมายนี้หรือไม่?

traceroute TCP เทียบเท่าสำหรับ Windows [ปิด]

คำตอบ:

คุณสามารถใช้nmap 5.0กับ--tracerouteตัวเลือก คุณยังจะได้รับพอร์ตสแกนฟรี :)

หากคุณต้องการทดสอบพอร์ตเฉพาะคุณสามารถใช้-p portตัวเลือก (คุณควรใช้ตัวเลือก -Pn เพื่อที่ nmap จะไม่พยายามทำการสอบสวน ICMP ปกติก่อน) นี่คือตัวอย่าง:

$ sudo nmap -Pn --traceroute -p 8000 destination.com

PORT STATE SERVICE

8000/tcp open http-alt

TRACEROUTE (using port 443/tcp)

HOP RTT ADDRESS

1 0.30 origin.com (192.168.100.1)

2 0.26 10.3.0.4

3 0.42 10.1.1.253

4 1.00 gateway1.com (33.33.33.33)

5 2.18 gateway2.com (66.66.66.66)

6 ...

7 1.96 gateway3.com (99.99.99.99)

8 ...

9 8.28 destination.com (111.111.111.111)

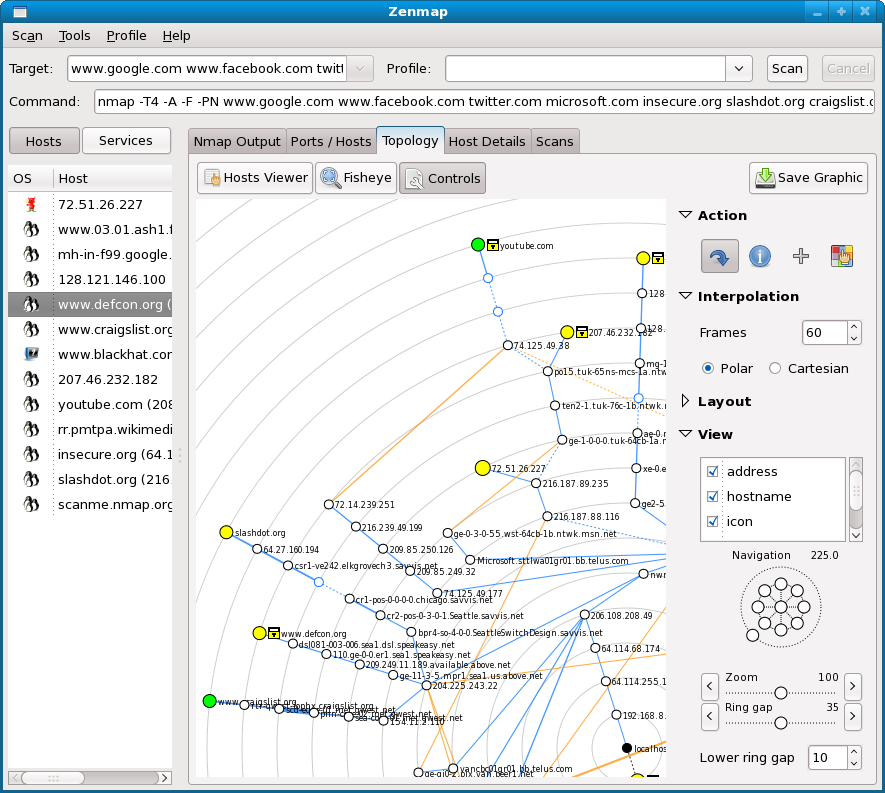

หากคุณสนใจเครื่องมือกราฟิกคุณสามารถใช้zenmapซึ่งจะแสดงแผนที่โทโพโลยีตามเอาต์พุต traceroute

Scapyมีฟังก์ชันเส้นทางการติดตาม TCP ที่อธิบายไว้ในการฝึกอบรม Scapyนี้ Scapy สามารถติดตั้งบน Windows, ที่นี่มีคำแนะนำ ฉันไม่แน่ใจว่าฟังก์ชั่นของเขามีอยู่ในรุ่น Windows แต่อาจเป็นได้

มันจะช่วยให้รู้จัก python หรืออย่างน้อยก็มีความรู้เกี่ยวกับการวางโปรแกรม OO (Object Oriented) แต่คุณอาจไม่จำเป็นต้องทำตามบทช่วยสอนที่ฉันเชื่อมโยงด้วย Scapy ยังถือว่าคุณมีความเข้าใจพื้นฐานของแบบจำลอง OSI ที่ฉันคิดว่า

ฉันไม่แน่ใจว่า nmap --traceroute จะทำงานได้อย่างถูกต้องบน Windows หรือไม่เนื่องจาก Windows ไม่สนใจคำขอสำหรับ TTL ที่ไม่ได้มาตรฐาน ฉันเพิ่งได้รับเส้นทางสองฟอร์ดที่มีรูปร่างแปลกไปจนถึงบางสิ่งที่อยู่ห่างออกไปประมาณ 10-20 ฮ็อพ:

c:\Program Files (x86)\Nmap>nmap -Pn --traceroute -p 443 66.98.200.8

Starting Nmap 6.01 ( http://nmap.org ) at 2012-08-27 18:52 GMT Daylight Time

Nmap scan report for live.sagepay.com (195.170.169.9)

Host is up (0.21s latency).

PORT STATE SERVICE

443/tcp open https

TRACEROUTE (using port 443/tcp)

HOP RTT ADDRESS

1 31.00 ms 192.168.192.2

2 62.00 ms 66.98.200.8

ฉันจะโพสต์กลับหากฉันพบสิ่งที่เหมาะสมกับวัตถุประสงค์ที่ยังไม่ได้กล่าวถึง

คุณสามารถค้นหาลิงก์จำนวน googleing ได้

การใช้งาน Linux บนtracerouteสามารถใช้โปรโตคอล TCP และแทนที่การใช้งานแบบเดิมบน distros จำนวนมาก ใช้การ-Tตั้งค่าสถานะง่าย ๆบนระบบเหล่านั้น

บน Mac -P TCPทำงานได้

ในอดีตมีเครื่องมือเฉพาะกิจจำนวนหนึ่งที่ได้รับการพัฒนา ในการอ้างอิงอื่น ๆ มีสคริปต์ python แบบง่าย ๆ ที่สามารถใช้และระบุพอร์ตที่ต้องการโพรบได้: tcptraceroute.pyในขณะที่หนึ่งในความนิยมมากที่สุดคือtcptracerouteโดย Michael Toren

ฉันไม่ทราบเครื่องมือ traceroute ใด ๆ สำหรับ windows ที่ให้คุณกำหนดพอร์ต โปรโตคอล ICMP ออกแบบมาสำหรับการวินิจฉัยเส้นทางประเภทนี้ โปรโตคอลอื่นไม่ได้ เป็นไปได้ว่าหากโฮสต์ตัวเองไม่ยอมปฏิเสธการเชื่อมต่อบางแห่งตามเส้นทางคือไฟร์วอลล์ที่ปล่อยแพ็คเก็ตโดยไม่ส่งข้อมูลอื่นใดกลับไปยังต้นทางซึ่งในกรณีนี้จะไม่มีประโยชน์สำหรับสถานการณ์ของคุณ

คุณสามารถลองใช้Wiresharkแล้วทำการ telnetting บนพอร์ตที่คุณต้องการไปยังระบบเป้าหมาย คุณอาจ ( แต่อาจจะไม่) ได้รับTCP_RESETหรือDEST_UNREACHหรือบางสิ่งบางอย่างกลับมาจากสิ่งที่ไฟร์วอลล์คือการปิดกั้นการสื่อสาร แต่นี้ไม่น่า ในที่สุดคุณต้องพูดคุยกับผู้คนในเครือข่ายที่สามารถติดตามเส้นทางและดูกฎของไฟร์วอลล์ตลอดทาง

โชคดี.

ลอง NETSCAN http://www.softperfect.com/products/networkscannerมันทำอะไรได้มากกว่าที่จะสแกนอุปกรณ์เพียงเครื่องเดียวคุณสามารถรับมันเพื่อตรวจสอบช่วงของที่อยู่ IP และพอร์ตต่างๆได้ฟรี

nmapจริง ๆ แล้วมันเป็น traceroute ICMP นอกจากนี้แปลกคุณระบุพอร์ต 8000 แต่nmapใช้พอร์ต 443 สำหรับ traceroute จริง ทำไม?